Saya Ingin Berbagi

Dalam artikel ini, saya ingin berbagi pengalaman saya ketika mengidentifikasi kelemahan pada Lotus Domino Server. Sebagai seorang pentester, saya telah membantu beberapa organisasi untuk meningkatkan keamanan mereka dengan cara menemukan dan memperbaiki kelemahan seperti yang saya lakukan dalam artikel ini.

Penggunaan HCL Domino

Saya menggunakan HCL Domino sebagai aplikasi perangkat lunak untuk melakukan konferensi suara dan video, serta colaboration web. Aplikasi ini juga dilengkapi dengan fitur-forum, blog, dan direktori personnel/user yang built-in.

Analisis Subdomain

Saya menemukan subdomain https://notes.redacted.com yang hanya menampilkan halaman default HCL Domino Server yang mengarahkan ke dokumentasi dan halaman bantuan. Namun, saya tahu bahwa dengan menggunakan FUZZING, saya dapat menemukan endpoint yang lebih lanjut.

FUZZING

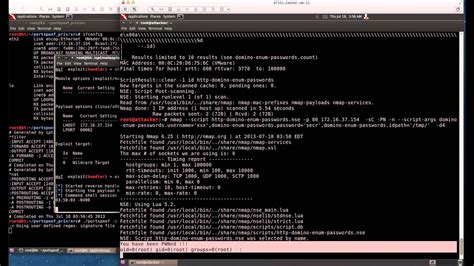

Saya menggunakan FUZZING untuk mencari endpoint yang tidak terlihat pada Lotus Domino Server. Saya menggunakan wordlist yang sesuai dengan teknologi stack dan CMS yang digunakan dalam aplikasi web. Hasilnya, saya menemukan beberapa endpoint yang menarik, termasuk:

- Endpoint /domcfg.nsf yang memperlihatkan halaman konfigurasi server.

- Endpoint /names.nsf yang memperlihatkan semua nama karyawan dan informasi lainnya tentang mereka.

- Endpoint /admin4.nsf yang memperlihatkan semua request yang dilakukan oleh karyawan ke ADMIN.

Konsekuensi

Kelemahan ini dapat digunakan untuk mengakses informasi pribadi karyawan, konfigurasi server, dan konfigurasi domain. Informasi ini dapat digunakan untuk memahami struktur AD dan menggunakan loop hole lainnya untuk melakukan eksploitasi.

Pelajaran

Kejadian ini membantu saya memahami pentingnya mengembangkan script automasi recon untuk mendeteksi kelemahan-kelemahan pada aplikasi web. Dalam blog selanjutnya, saya akan berbagi fase-fase lain dari script automasi recon yang saya buat.

Terima Kasih

Saya berterima kasih kepada Anda yang telah membaca artikel ini dan saya harap Anda dapat menemukan informasi yang bermanfaat. Jika Anda memiliki pertanyaan, silakan hubungi saya melalui Twitter @AayushVishnoi10.