Penggunaan Azure Active Directory (Azure AD) Business-to-Consumer (B2C) memungkinkan Anda untuk mengintegrasikan berbagai penyedia identitas, seperti akun sosial dan aplikasi, ke dalam aplikasi atau situs web. Dalam artikel ini, kita akan membahas cara mengonfigurasi tombol masuk untuk akun QQ dalam Azure AD B2C.

Tombol Masuk

Pada awalnya, Anda perlu membuat profil teknis yang mencakup informasi tentang penyedia identitas yang ingin diintegrasikan. Dalam kasus ini, kita akan membahas cara mengonfigurasi tombol masuk untuk akun QQ.

Tombol masuk pertama kali muncul sebagai langkah orkestrasi pertama dalam perjalanan pengguna. Elemen langkah orkestrasi yang mencakup Type="CombinedSignInAndSignUp" atau Type="ClaimsProviderSelection" biasanya adalah langkah orkestrasi pertama. Elemen ClaimsProviderSelections berisi daftar penyedia identitas yang dapat digunakan pengguna untuk masuk. Urutan elemen mengontrol urutan tombol masuk yang disajikan kepada pengguna.

Untuk menambahkan tombol masuk, Anda perlu menambahkan elemen XML ClaimsProviderSelection. Setelah itu, Anda perlu menentukan nilai TargetClaimsExchangeId ke nama yang bersahabat.

Contoh berikut menunjukkan dua langkah orkestrasi pertama dari perjalanan pengguna dengan penyedia identitas:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="QQExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="QQExchange" TechnicalProfileReferenceId="QQ-OAuth2" />

</ClaimsExchanges>

</OrchestrationStep>

Mengonfigurasi Kebijakan Pihak yang Diandalkan

Kebijakan pihak yang diandalkan, misalnya SignUpSignIn.xml, menentukan perjalanan yang akan dijalankan Azure AD B2C. Anda perlu menemukan elemen DefaultUserJourney dalam kebijakan pihak yang diandalkan. Perbarui ReferenceId agar sesuai dengan ID perjalanan, tempat Anda menambahkan IdP.

Contoh berikut menunjukkan cara mengonfigurasi kebijakan pihak yang diandalkan:

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Mengunggah Kebijakan Kustom

Untuk mengunggah kebijakan kustom, Anda perlu masuk ke portal Azure dan memilih direktori yang berisi penyewa Azure AD B2C Anda. Lalu, cari dan pilih AAD B2C, lalu bagian Kebijakan, dan pilih IEF.

Pada halaman Kebijakan, pilih Unggah Kebijakan Kustom, lalu unggah dua file kebijakan yang Anda ubah, dalam urutan berikut: kebijakan ekstensi, misalnya TrustFrameworkExtensions.xml, lalu kebijakan pihak yang diandalkan, seperti SignUpSignIn.xml.

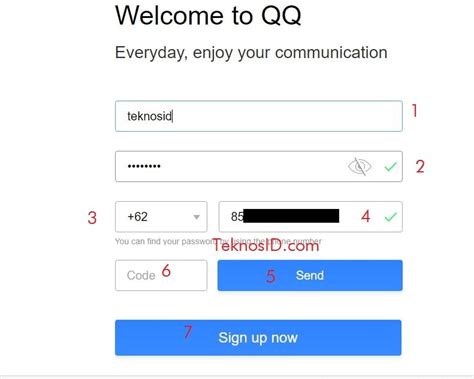

Menguji Kebijakan Kustom

Untuk menguji kebijakan kustom, Anda perlu memilih kebijakan pihak yang mengandalkan Anda, misalnya B2C_1A_signup_signin. Lalu, pilih aplikasi web yang Anda daftarkan sebelumnya, dan URL Balasan harus menunjukkan https://jwt.ms.

Pilih tombol Jalankan sekarang, lalu dari halaman sign-up atau sign-in, pilih QQ untuk masuk dengan akun QQ. Jika proses masuk berhasil, browser Anda dialihkan ke https://jwt.ms, yang menampilkan konten token yang dikembalikan oleh Azure AD B2C.

Saran dan Komentar

Apakah halaman ini membantu?

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, silakan hubungi kami.

Jika Anda memiliki pertanyaan atau masalah dengan artikel ini, silakan berbicara dengan kami.